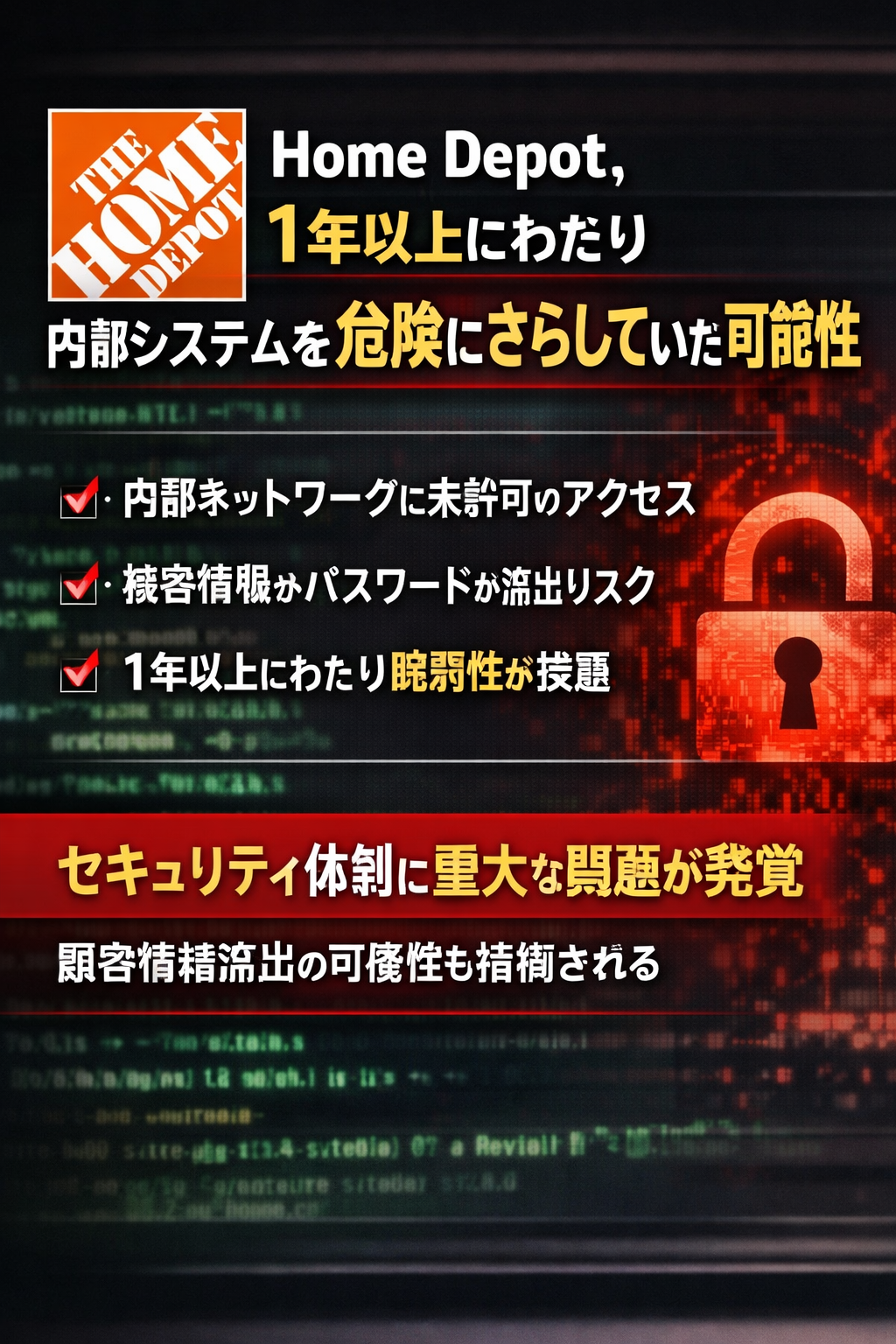

まとめ:Home Depot、1年以上にわたり内部システムを危険にさらしていた可能性

GitHubトークン流出を長期間放置、重大インフラにアクセス可能な状態に

米小売大手 Home Depot が、社内システムへアクセス可能なGitHubアクセストークンを1年以上にわたり放置していた可能性があることが、セキュリティ研究者の調査で明らかになりました。

何が起きていたのか

- セキュリティ研究者 Ben Zimmermann 氏が、

Home Depot社員に紐づくGitHubアクセストークンを発見 - トークンは2024年初頭から公開状態

- 誰でも入手可能な状態で、以下へのアクセス権を付与:

- 数百の非公開GitHubリポジトリ

- クラウド基盤

- 受注・在庫管理システム

- CI/CDなどの開発パイプライン

- Zimmermann氏は、リポジトリ内容を改変できる権限があったと証言

問題を深刻化させた要因

Zimmermann氏は、

- 複数回

- 複数の連絡手段

でHome Depotに**責任ある開示(Responsible Disclosure)**を試みましたが、一切反応がなかったと述べています。

状況が動いたのは、

TechCrunch に情報提供した後でした。

- メディアがHome Depotに問い合わせ

- 2025年12月初旬にトークンを削除

- ようやくアクセスが遮断

👉 実質的に「メディア介入まで放置」されていた形になります。

なぜ危険なのか

このトークンにより、理論上は以下が可能でした:

- 社内アプリやインフラ構成の把握

- ソースコード改ざんによるサプライチェーン攻撃

- バックドアの仕込み

- 注文・在庫データへの不正アクセス

つまり、大規模な事業停止やデータ侵害につながりかねない状況でした。

背景:業界全体の共通問題

今回の件は、氷山の一角と見られています。

- GitHub / GitLab / Bitbucket では

APIキー・トークン・パスワードの誤公開が常態化 - 公開リポジトリや設定ミスを狙う自動スキャンが横行

- 実際に、GitLab上で数万件規模の秘密情報流出が報告済み

専門家が警告するポイント

- ハードコードされた秘密情報

- アクセス権の過剰付与

- トークンの有効期限・ローテーション不備

- セキュリティ報告への対応遅延

これらが重なると、**攻撃者にとって「最も簡単な侵入口」**になります。

教訓と推奨対策

企業向け重要ポイント

- GitHubトークンの定期的な棚卸し

- 自動シークレットスキャンの導入

- 最小権限の原則(Least Privilege)

- 外部研究者からの報告に即応する体制構築

まとめ(要点)

- Home DepotでGitHubトークンが1年以上公開状態

- 重大な社内システムへのアクセス権を付与

- 研究者の警告は無視され、メディア介入後に対応

- ソースコード管理が最大の攻撃面になりつつある現実を浮き彫りに