Evasive Panda APT AitM攻撃とDNSポイズニングを組み合わせた高度マルウェア配信の実態 ― 正規ソフト更新を装い、2年越しで進化したステルス攻撃

2025年12月24日に公開された調査により、中国系APTとして知られる

Evasive Panda(別名:Bronze Highland/Daggerfly/StormBamboo)が、

Adversary-in-the-Middle(AitM)攻撃とDNSポイズニングを組み合わせた極めて高度な攻撃キャンペーンを、約2年間にわたり継続していたことが明らかになった。

攻撃キャンペーンの概要

- 活動期間:2022年11月〜2024年11月

- 調査公開:2025年6月

- 主な標的地域:トルコ、中国、インド

- 特徴:直接配布を避け、正規通信の乗っ取りによるマルウェア配信

従来型のフィッシングや添付ファイルではなく、

ユーザーが信頼する通信そのものを改ざんする点が最大の特徴だ。

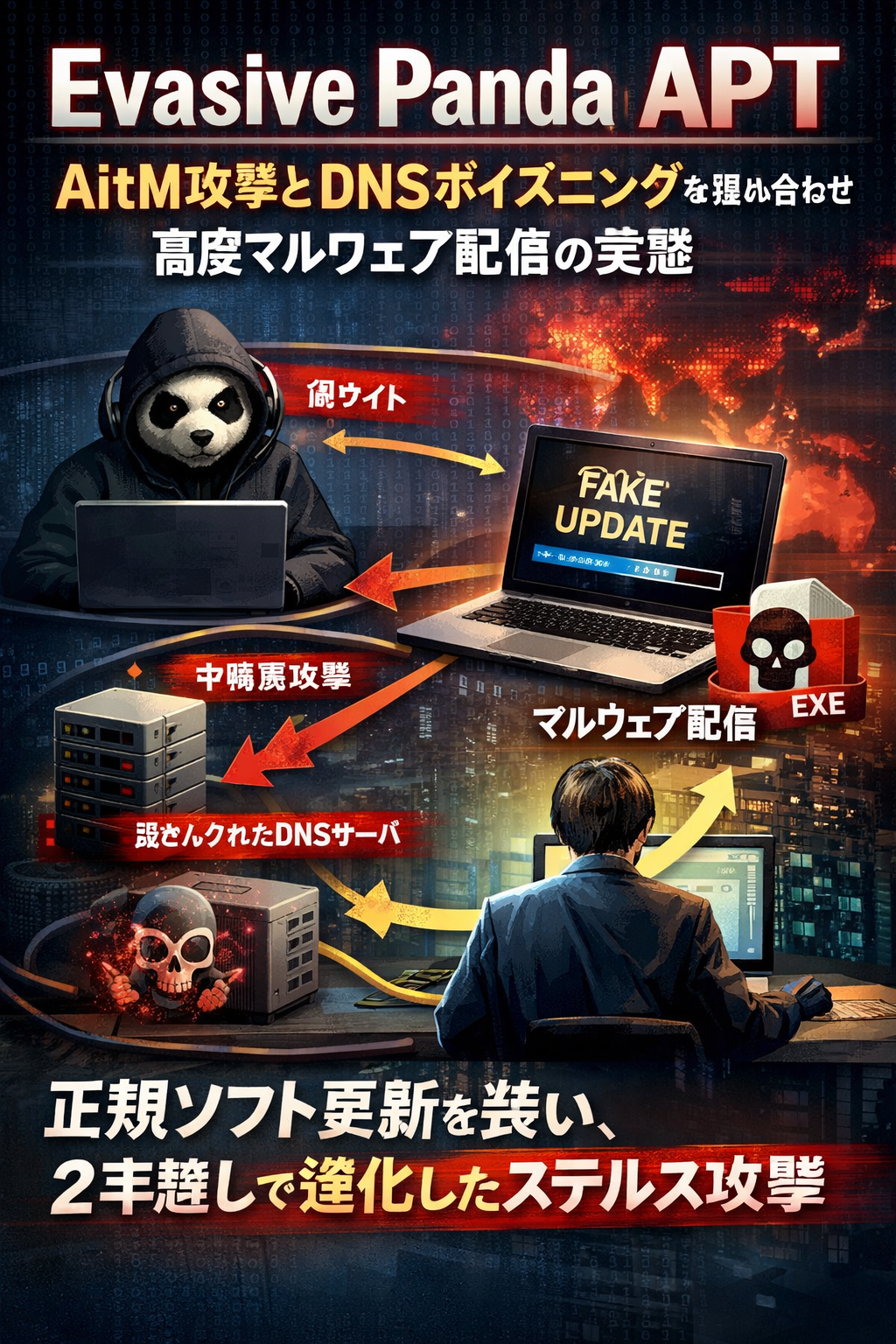

AitM × DNSポイズニングという進化

Evasive Pandaは以下の手法を組み合わせた。

- AitM(通信途中者)攻撃

正規サイトへの通信を途中で傍受・改変 - DNSポイズニング

正規ドメインのDNS応答を偽装し、

攻撃者管理サーバーへ誘導

これにより、ユーザーは違和感なく正規サイトにアクセスしているつもりで感染する。

正規ソフト更新を装ったローダー配布

攻撃者は、以下の実在する有名ソフトの更新を偽装してローダーを配布した。

- SohuVA

- iQIYI Video

- IObit Smart Defrag

- Tencent QQ

ユーザーのブランド信頼を逆手に取る供給網型(サプライチェーン風)攻撃である。

技術的特徴:極めて高度なローダー設計

Evasive Pandaのローダーは、明確に「分析耐性」を意識して設計されている。

主な技術要素

- C++(Windows Template Library / WTL)で実装

- 多層暗号化・難読化

- XORベース復号(実行時まで設定情報を秘匿)

- 全重要文字列を実行時復号

特に注目すべきは、独自インジェクタによる

MgBotインプラントのメモリ内実行だ。

DLLサイドロードによるステルス常駐

攻撃では、**10年以上前の正規署名済み実行ファイル(evteng.exe)**を悪用。

- DLLサイドロード

- 主要ペイロードをディスクに書き込まない

- フォレンジック調査・検知を極端に困難化

これは、EDR回避を前提とした現代APTの典型進化形といえる。

DNSポイズニングの革新性

今回のキャンペーンで最も革新的なのがDNS操作だ。

- 正規サイト(例:dictionary.com など)のDNS応答を改ざん

- 地域・ISP別に攻撃サーバーを切り替え

- PNG画像を装った暗号化ペイロードを配信

- Windowsバージョン・環境に応じた最適化ペイロード選択

多段階感染チェーン

感染は完全なマルチステージ構造を持つ。

- 初期ローダー実行

- シェルコード復号

- DNSポイズニング経由で第2段ペイロード取得

- MgBotを正規プロセスへインジェクション

暗号化には、

- Microsoft DPAPI

- RC5暗号

を組み合わせたハイブリッド暗号方式を採用。

復号は「感染端末上でのみ可能」

→ 解析者に対する非対称的優位性を確保

永続性と帰属(Attribution)

- 1年以上感染が継続した端末も存在

- C2サーバーを数年単位で維持

- MgBotの再登場と設定拡張が過去活動と一致

これらの点から、

本キャンペーンのEvasive Panda帰属は極めて高い確度とされている。

未解明のポイント:DNSはどう侵害されたのか?

最大の謎は、DNSポイズニングをどの段階で実現したかである。

考えられるシナリオは2つ:

- ISPネットワークへの選択的侵入

- 被害者側ルーター/FWの個別侵害

いずれにせよ、エンドポイント対策だけでは防げない層の侵害を示唆している。

企業・組織への示唆

今回の事例は、現代APTの到達点を示している。

推奨対策

- DNSトラフィックの常時監視

- ネットワーク分離(Lateral Movement抑制)

- 多段シェルコード検知に対応したEDR

- 正規ソフト更新通信の検証強化

まとめ

- Evasive Pandaは通信・名前解決層を支配するAPTへ進化

- 正規トラフィックを悪用するためユーザー判断では防御不能

- DNSは新たな攻撃面(Attack Surface)

- 今後もさらなるローダー進化が予測される

これは単なるマルウェア事例ではなく、

「インターネットの信頼前提」そのものを突く攻撃モデルである。