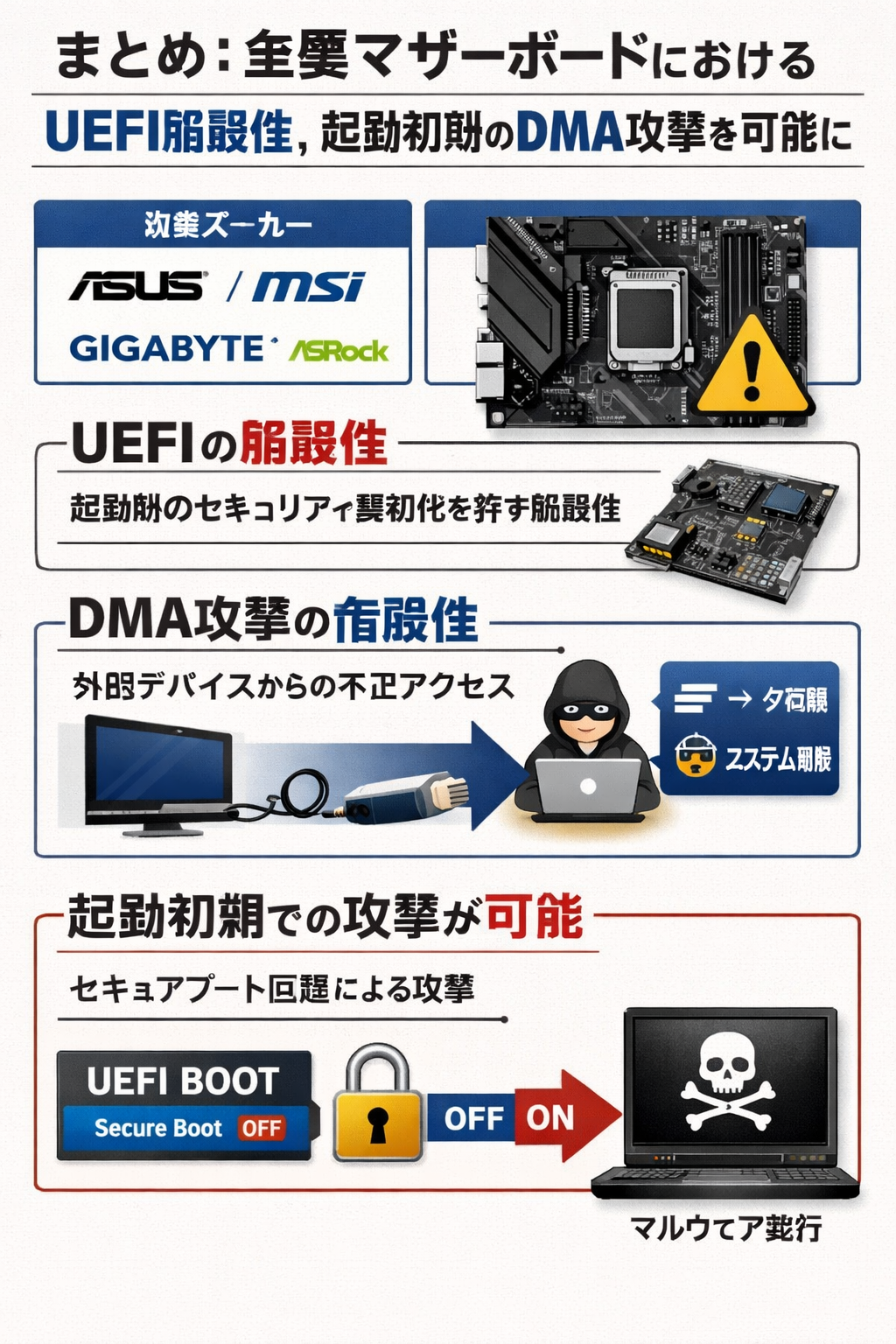

まとめ:主要マザーボードにおけるUEFI脆弱性、起動初期のDMA攻撃を可能に

ASRock、ASUS、Gigabyte、MSI の一部マザーボードに、起動初期(Early Boot)段階でのDMA攻撃を可能にするUEFI脆弱性が存在することが明らかになりました。

この問題は、CERT/CC(カーネギーメロン大学)が2025年12月18日に公開したアドバイザリで報告されています。

脆弱性の概要

- 本脆弱性は、**UEFIファームウェアとIOMMU(Input-Output Memory Management Unit)**の実装不備に起因します。

- ファームウェアは「DMA保護が有効」と示すものの、実際にはIOMMUがOS起動直前まで正しく初期化・有効化されていない状態。

- その結果、OSの防御機構が立ち上がる前に、メモリへの不正アクセスや初期状態の改ざんが可能になります。

想定される攻撃内容

- 機密データの取得

- プレブート段階でのコードインジェクション

- システム起動プロセスの信頼性破壊

⚠️ 重要な前提条件

この攻撃は物理アクセスが必要です。

攻撃者は、対象PCに悪意のあるPCI Express(PCIe)デバイスを接続する必要があります。

影響を受ける/受けないベンダー

影響を受けると確認されたベンダー

- ASRock

- ASUS

- Gigabyte

- MSI

各社はすでに個別のアドバイザリとファームウェア(BIOS/UEFI)更新を公開しています。

影響を受けないとされる製品/ベンダー

- AMD

- AMI

- Insyde

- Intel

- Phoenix Technologies

- Supermicro

※ そのほか**多数のベンダーは「影響不明」**とされています。

技術的なポイント(要点)

- 問題の本質は 「DMA保護が有効であると誤って宣言される」こと

- IOMMUは本来、周辺機器によるメモリアクセスを制御する中核的な防御機構

- 仮想化・クラウド環境では、IOMMUは信頼分離(Trust Delegation)の基盤でもあるため、影響はPC用途に限定されない可能性あり

CERT/CCの注意喚起(要旨)

- 物理アクセスを完全に制御できない環境では、迅速なパッチ適用とハードウェアセキュリティのベストプラクティス遵守が不可欠

- データセンター用途でないシステムでも、ファームウェア設定の正確性は極めて重要

CVE情報

本件には以下の CVE ID が割り当てられています:

- CVE-2025-11901

- CVE-2025-14302

- CVE-2025-14303

- CVE-2025-14304

責任ある開示

この脆弱性は、Riot Gamesの研究者によって発見・報告され、責任ある形で開示されました。

実務的な対応指針(要約)

- 該当マザーボードを使用している場合は、BIOS/UEFIの最新アップデートを即時確認

- 物理アクセス可能な環境(オフィス、イベント、共有PC)では特に注意

- 仮想化・検証環境でもIOMMU設定の再確認を推奨